Wer über Azure AD mit sogenannten Gastbenutzern zusammenarbeiten möchte, der hatte bisher die Einschränkung, dass diese wiederum selbst ein Azure AD, einen Microsoft-Account oder ein Google Federation Konto besitzen mussten. Mit der nun vorgestellten Vorschau der OTP-Verifizierung (One-Time Passcode) ist es möglich, sich als Gast mit einer beliebigen E-Mail Adresse anzumelden. Und so geht’s:

Aktivieren der Funktion (Preview)

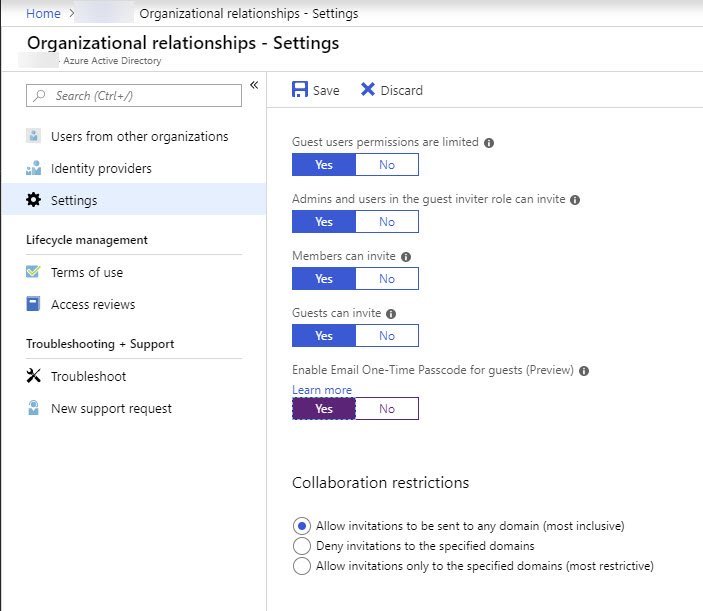

Die Funktion kann via Azure Portal aktiviert werden. Dazu einfach auf Azure Active Directory -> Organizational relationships -> Settings klicken. Hier kann nun die Funktion „Enable Email One-Time Passcode for guests (Preview)“ aktiviert werden.

Falls gewünscht, können Einladungen auf bestimmte Domains eingegrenzt oder eine Art Blacklist mit nicht erlaubten Domains konfiguriert werden. In unserem Fall haben wir die erlaubten Gastdomänen auf gmx.ch eingegrenzt.

Konfiguration mit Hilfe von PowerShell

Wie so ziemlich alles lässt sich auch die OTP Funktion mit Hilfe von PowerShell aktivieren und konfigurieren. Wie genau das funktioniert, wird im folgenden Beitrag beschrieben. Mittels PowerShell ist ersichtlich, dass die Konfiguration, welche wir via GUI getätigt haben, entsprechend aktiv ist.

Hinzufügen eines Gastbenutzers im Azure Portal

Personen mit entsprechenden Rechten können Gastbenutzer wie folgt hinzufügen:

Im Azure Portal unter Azure Active Directory auf Users und dann auf „New guest user“ klicken.

Akzeptieren der Einladung und Zugriff auf Tenant aus Sicht des Gastbenutzers

Nach dem Hinzufügen des Gastbenutzers im Azure AD erhält dieser eine Einladung, welche er akzeptieren muss.

Nun wird der Benutzer aufgefordert, sein Login mit Hilfe eines Codes (OTP) zu verifizieren.

Dieser Code muss nun im nächsten Schritt eingegeben werden.

Zugriff auf Office 365 Apps und sonstige Services aus Sicht des Gastbenutzers

[Diese Informationen wurde am 07.04.2020 aktualisiert. Mehr dazu am Ende des Abschnittes.]

URL mit Tenant-Kontext, wie z.B. eine SharePoint Online Seite (https://tenant.sharepoint.com/sites/xyz), funktionieren mit OTP problemlos.

Leider ist es zum heutigen Zeitpunkt nicht ohne Weiteres möglich, mit OTP auf Ressourcen wie Teams, Planner, usw. zuzugreifen. Microsoft schreibt dazu folgendes:

Quelle

Daher endet der Aufruf der URL https://teams.microsoft.com oder auch https://tasks.office.com leider mit folgender Fehlermeldung.

Aktualisierung vom 07.04.2020: Der Zugriff auf ein Team via Browser (https://teams.microsoft.com) ist mittlerweile möglich. Es ist auch möglich, innerhalb eines Teams auf den Planner zuzugreifen. Der direkte Zugriff auf den Planner via Browser (https://tasks.office.com) funktioniert aber immer noch nicht.

Ablauf des Tokens und sonstiges

Das angeforderte Passwort ist für maximal 30 Minuten gültig, bevor dieses erneut angefordert werden muss. Die Gültigkeit einer Session beträgt anschliessend 24h, bevor diese wiederum durch einen Code (OTP) erneuert werden muss.

Die nun vorgestellte OTP Authentifizierung ist nicht zu verwechseln mit der im Herbst 2017 eingeführten Funktion „Verification Code“ beim external sharing in OneDrive und SharePoint Online. Gemäss der Aussage von Maria Lai (Microsoft) wird diese Funktion in naher Zukunft durch OTP ersetzt werden.

Quelle

Kennzeichnung OTP User im Azure Active Directory

OTP User können im Azure AD anhand ihrer Source identifiziert werden. Anstelle von External Azure Active Directory oder Microsoft Account steht hier OTP.

Beitrag teilen

Geschrieben von

Sandro Ineichen

Projektleiter

Profil anzeigen