Ein zentrales Thema der IT ist und bleibt die Sicherheit. Auch in der Cloud müssen Vorkehrungen getroffen werden, um ein «sicheres» Arbeiten zu ermöglichen und Unternehmensdaten wirksam vor Missbrauch zu schützen. Gerade jetzt, da aufgrund der COVID-19-Situation vermehrt auf Homeoffice und Cloudlösungen gesetzt wird, sind Massnahmen im Bereich Security & Compliance relevanter denn je.

Ich habe mich in den Vergangenen Wochen und Monaten intensiv mit dem Thema auseinandergesetzt und erfolgreich die Microsoft-Zertifizierung «MS-500 – Microsoft 365 Security Administration» absolviert. Damit hat die IOZ AG den Silber-Status als Microsoft Partnerin im Bereich Security erlangt. In diesem Productivity-News-Beitrag zeige ich einige ausgewählte Security- & Compliance-Aspekte auf, lege das Schwergewicht jedoch gezielt auf die Multifaktor-Authentifizierung MFA.

Worum geht es bei Security & Compliance

Kurz und bündig gesagt: Security & Compliance bezeichnet die Vorkehrungen eines Unternehmens zum Schutz seiner Daten.

Es geht dabei jedoch nicht einfach nur um den Schutz von Unternehmensdaten vor externen Angriffen. Vielmehr geht es darum, Richtlinien für den Zugriff und den Umgang mit Daten innerhalb und ausserhalb des Unternehmens festzulegen und Mechanismen einzusetzen, welche die Einhaltung dieser Richtlinien sicherstellen.

Mit der fortschreitenden Digitalisierung unserer Gesellschaft wird auch das Unternehmertum immer digitaler – Informatik und Business sind schon weit miteinander verschmolzen. Das bedeutet, dass die IT zum kritischen Element in der Business Continuity geworden ist und sich alle Unternehmen, vom KMU bis zum Grosskonzern, Gedanken zur Security machen müssen. Und das tun Sie auch – Gemäss Allianz Risk Barometer 2020 haben Unternehmen Cybervorfälle zum ersten Mal als das Top Risiko für die Geschäftstätigkeit benannt.

Wie schütze ich meine Daten vor externen Angriffen?

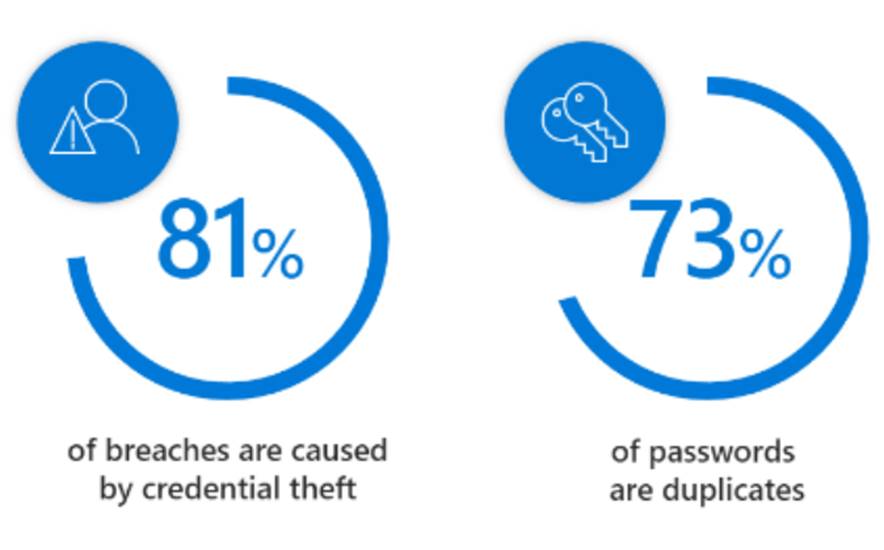

Gemäss den Erkenntnissen aus dem Verizon Data Breach Report waren im Jahr 2017 über 81% aller erfolgreichen Angriffe auf kompromittierte Accounts zurückzuführen. Weiter wurde ermittelt, dass 73% aller Passwörter Duplikate sind – also mehr als einmal verwendet werden.

Mit dem zunehmenden Trend in Richtung Cloud wird es auch zunehmend schwieriger, den Überblick über die eigenen Daten zu behalten. Klassische Massnahmen wie beispielsweise das Einfordern von komplexen Passwörtern, ist heute ein in der Praxis wenig wirksames Konzept, um die Vielzahl an User-Accounts in der Cloud auch tatsächlich absichern zu können.

Wie kann man also sicher sein, dass das Login eines Users rechtmässig erfolgt, auch wenn sich dieser nicht an Passwortrichtlinien hält? Die Antwort: Multifactor-Authentication MFA.

Was ist Multifactor-Authentication/Multifaktor-Authentifizierung MFA?

MFA ist ein Authentifizierungsvorgang, bei dem mindestens zwei der folgenden Faktoren geprüft werden, die einen User oder eine Userin eindeutig identifizieren können:

- Etwas, das man weiss (PIN oder Passwort)

- Etwas, das man hat (Smartphone oder Crypto-Token)

- Etwas, das man ist (Fingerabdruck, Iris-Scan, Gesichtserkennung)

Heute trägt nahezu jede Person ein Smartphone auf sich. Die Mehrheit dieser Geräte werden bereits mittels Fingerabdruck oder Gesichtserkennung entsperrt, womit sie die ideale Grundlage für ein MFA-Gerät bilden und alle drei Faktoren abdecken können.

Während der Diebstahl eines Passworts oftmals unbemerkt bleibt, fällt ein Diebstahl des Smartphones wesentlich schneller auf. Spätestens nämlich dann, wenn man beim nächsten Login zur Authentifizierung mit MFA aufgefordert wird. Ein Ersatzgerät für MFA ist schnell eingerichtet und bis dahin kann der User-Account blockiert oder das Passwort zurückgesetzt werden.

Mit Aktivierung der Multifaktor-Authentifizierung MFA sinkt die Wahrscheinlichkeit um 99.9%, dass Ihr Account kompromittiert wird (Quelle: Microsoft).

Was sind die Voraussetzungen für MFA?

MFA kann für jeden M365-, respektive O365-Tenant aktiviert werden und benötigt keine besondere Lizenz.

Der Funktionsumfang beschränkt sich bei Non-Premium Lizenzen jedoch nur auf die «Security Defaults».

Einen erweiterten Funktionsumfang für MFA bietet «Conditional Access», welcher jedoch eine Microsoft 365 Business Premium-, Azure Premium P1- oder Enterprise Mobility + Security E3-Lizenzierung erfordert.

Wie aktiviere ich MFA mit Security Defaults?

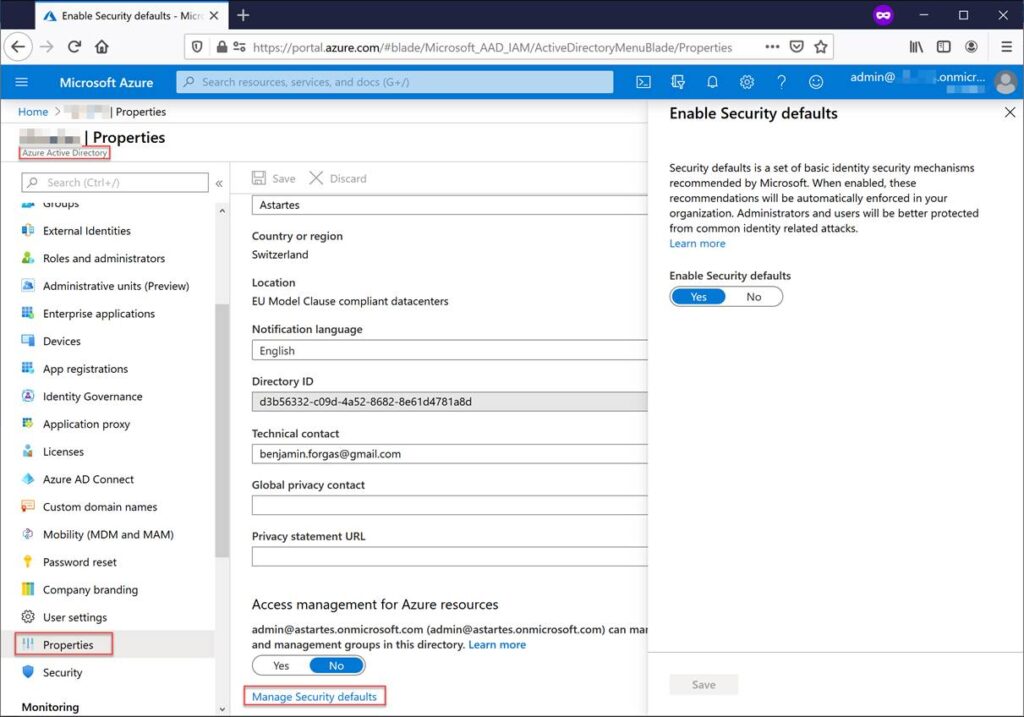

Zur Aktivierung von MFA mittels «Security Defaults» muss man im Azure-Portal die Azure Active Directory Verwaltung öffnen und dort unter «Properties» -> «Manage Security Defaults» -> «Enable Security defaults» auf «Yes» stellen.

Die Security-Defaults sind für alle Tenants, welche nach dem 21. Oktober 2019 eröffnet wurden, standardmässig aktiviert.

Diese Einstellung aktiviert umgehend die fünf MFA-Standards von Microsoft, mit folgenden Auswirkungen:

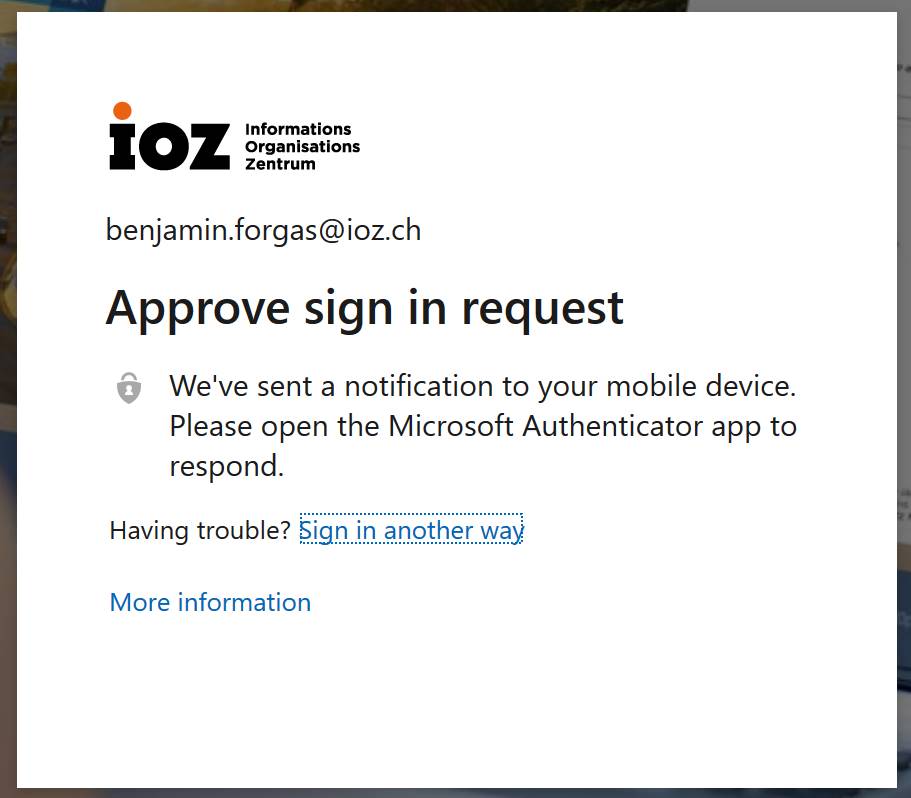

- Alle Benutzer und Benutzerinnen müssen sich für MFA registrieren – Die User haben dafür 14 Tage Zeit. Danach wird die Registrierung bei der nächsten Anmeldung erzwungen. Für die MFA-Registrierung wird die Microsoft Authenticator-App benötigt.

- Schutz von Administratoren – Für alle User, welchen Administratorenrollen zugewiesen sind, wird die MFA-Anmeldung erzwungen. Für diese Konten werden zudem umgehend alle Sessions blockiert, sodass sie sich zuerst abmelden müssen und erst nach erfolgter MFA-Anmeldung weiterarbeiten können.

- Schutz von Benutzern – Für jeden User wird eine MFA-Anmeldung erzwungen, sofern ein «riskantes Loginverhalten» festgestellt wird. Die Definition von «riskantem Verhalten» obliegt Microsoft und lässt sich mit aktivierten Security Defaults nicht steuern. Ein Beispiel für riskantes Loginverhalten könnte beispielsweise sein, dass sich ein User um 10:30 Uhr in der Schweiz abmeldet und um 10:38 Uhr von einem anderen Gerät und einer anonymen IP-Adresse in China anmeldet.

- Blockieren der Legacyauthentifizierung – Anmeldeversuche über Legacy-Protokolle wie IMAP, SMTP oder POP3, sowie alten Office Clients wie Office 2010 werden blockiert. Da Legacy-Protokolle MFA nicht unterstützen, werden diese von Angreifern gerne genutzt, um MFA komplett zu umgehen.

- Schützen privilegierter Aktionen – Bei Anmeldeversuchen an Azure-Ressourcen wie dem Azure-Portal, Azure PowerShell und Azure CLI, wird für alle Benutzer die MFA Anmeldung erzwungen. Mit diesen Ressourcen können weitreichende Änderungen am Tenant durchgeführt werden, deshalb sind sie besonders schützenswert.

Security Defaults können nur ein- oder ausgeschaltet werden und lassen sich nicht verändern.

Wenn die Richtlinien nicht ausreichen oder unerwünschte Nebeneffekte festgestellt werden, lohnt ein Upgrade zu «Conditional Access».

Zugriff an Bedingungen knüpfen: Conditional Access

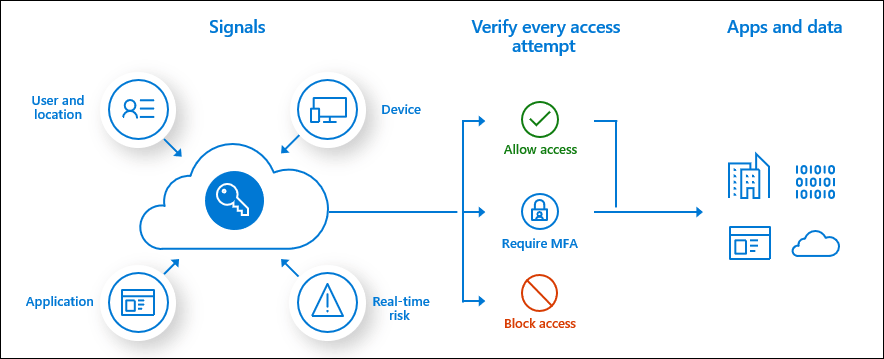

Mit «Conditional Access» lassen sich durch Bedingungen (Conditions) eigene Richtlinien für MFA definieren. Dabei kann festgelegt werden, ob diese Bedingungen erfüllt sein müssen, um Zugriff zu gewähren oder zu verweigern. Im Gegensatz zu den Security Defaults können diese Richtlinien manuell erstellt und auch auf bestimmte Benutzer oder Gruppen angewandt werden.

Welche Signale werden bei Conditional Access in Betracht gezogen?

- Benutzer oder Gruppenmitgliedschaft

Security-Administratoren erhalten eine granulare Kontrolle über das Zugriffsverhalten durch das Ausrichten der Richtlinie auf bestimmte Benutzer oder Gruppen. - Informationen zum IP-Standort

Unternehmen können vertrauenswürdige IP-Adressbereiche definieren, welche bei Condicional Access-Entscheidungen berücksichtigt werden. Die Administratoren legen IP-Adressbereiche oder gar ganze Regionen oder Länder fest, von denen der Datenverkehr blockiert oder zugelassen wird. - Gerät

Conditional Access-Richtlinien können auf Basis des für den Zugriffsversuch verwendeten Geräts oder auf Basis von bestimmten Markierungen, mit welchem dieses Gerät versehen wurde, durchgesetzt werden. - Anwendung

Benutzerinnen und Benutzer, die versuchen, auf bestimmte Anwendungen zuzugreifen, können die Durchsetzung des bedingten Zugriffs auslösen. - Echtzeit- und kalkulierte Risikoerkennung

Die Integration von Signalen in Azure AD Identity Protection ermöglicht es den Conditional Access Policies, risikobehaftetes Anmeldeverhalten zu erkennen. Die Richtlinien können Benutzerinnen und Benutzer dazu zwingen, Kennwortänderungen vorzunehmen oder mehrere Faktoren zur Authentifizierung zu verlangen – oder den Zugriff komplett zu verweigern, bis ein Administrator aktiv wird. - Microsoft Cloud App-Sicherheit (MCAS)

Ermöglicht die Überwachung und Steuerung des Zugriffs auf Benutzeranwendungen und Sitzungen in Echtzeit.

Ein Beispielszenario für MFA und Conditional Access:

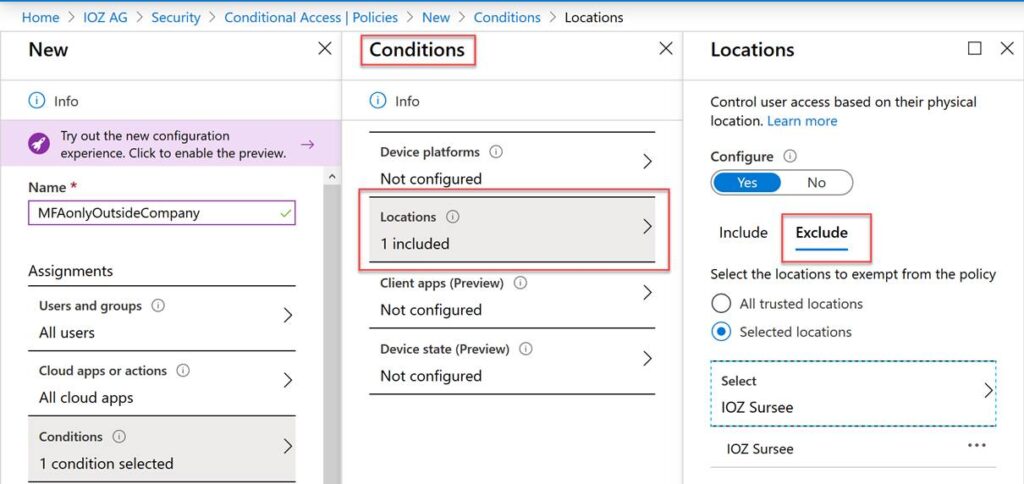

Eine Firma möchte MFA für alle User aktivieren, um ihre Daten zu schützen. Sie möchte dabei selbst festlegen, für welche Anmeldungen MFA erzwungen werden soll und für welche nicht. Die Firma entscheidet, dass nur Anmeldungen aus dem Firmennetzwerk als sicher gelten. MFA soll deshalb für sämtliche Anmeldungen erzwungen werden, welche nicht aus dem Firmennetzwerk erfolgen.

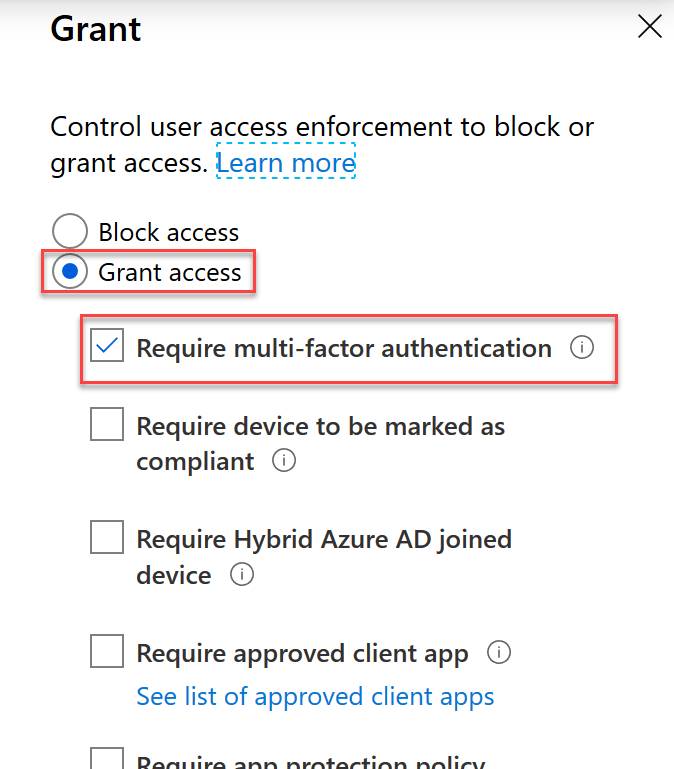

Dazu erstellt der IT-Administrator eine neue «Conditional Access Policy» im Azure-Portal, wählt alle Benutzer aus und legt als Bedingung fest, dass die «Location» des Firmennetzwerks von der Richtlinie ausgenommen werden soll.

Danach erzwingt er MFA und wählt aus, dass der Zugriff gewährt werden soll.

Nach der Aktivierung der Richtlinie stellt der IT-Administrator fest, dass er beim Loginversuch im Homeoffice korrekt zur MFA Anmeldung aufgefordert wird, während die Anmeldung im Büro keine MFA Aufforderung beim Login stellt.

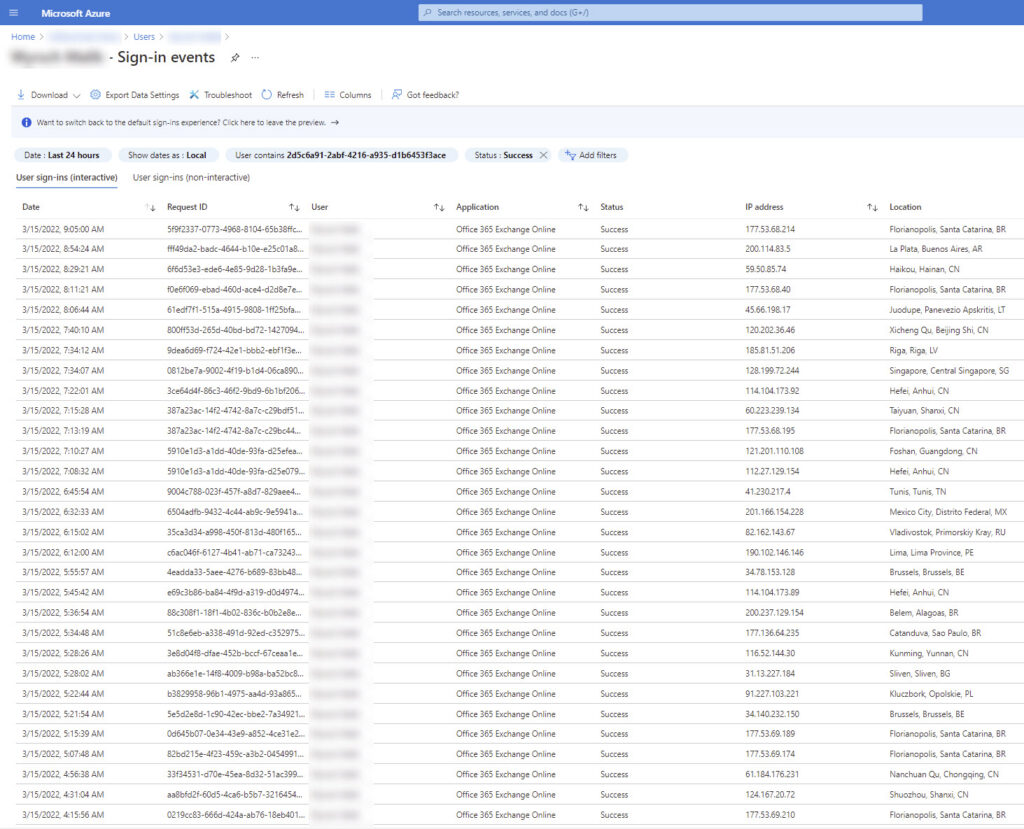

Update März 2022: Ein echtes Beispiel für den erfolgreichen Einsatz von Conditional Access

Mitte März 2022 wurde auf der Microsoft-Umgebung einer IOZ-Kundin ein verdächtiges Verhalten festgestellt. Cyberkriminelle konnten sich mittels Phising und Social Engineering Zugang zum Account eines Users verschaffen. Anschliessend loggte sich ein Bot im Minutentakt von vermeintlich verschiedensten Orten auf der Welt ein.

Mit den in diesem Blog vorgestellten Methoden sind User-Accounts geschützt gegen solche Durchbrüche von Cyberkriminellen:

- Multifactor Authentication: Selbst wenn der User oder die Userin die Logindaten für den eigenen Account bekannt gegeben hätte; ohne die Authentifizierung über den zweiten Faktor (bspw. via Authenticator App) sind keine Logins möglich.

- Conditional Access: In diesem konkreten Fall wurden seitens IOZ die Regel festgelegt, dass sich Nutzer nur aus der Schweiz einloggen können. Der Zugang wurde an eine geografische Bedingung geknüpft und die fremden Logins sofort unterbunden.

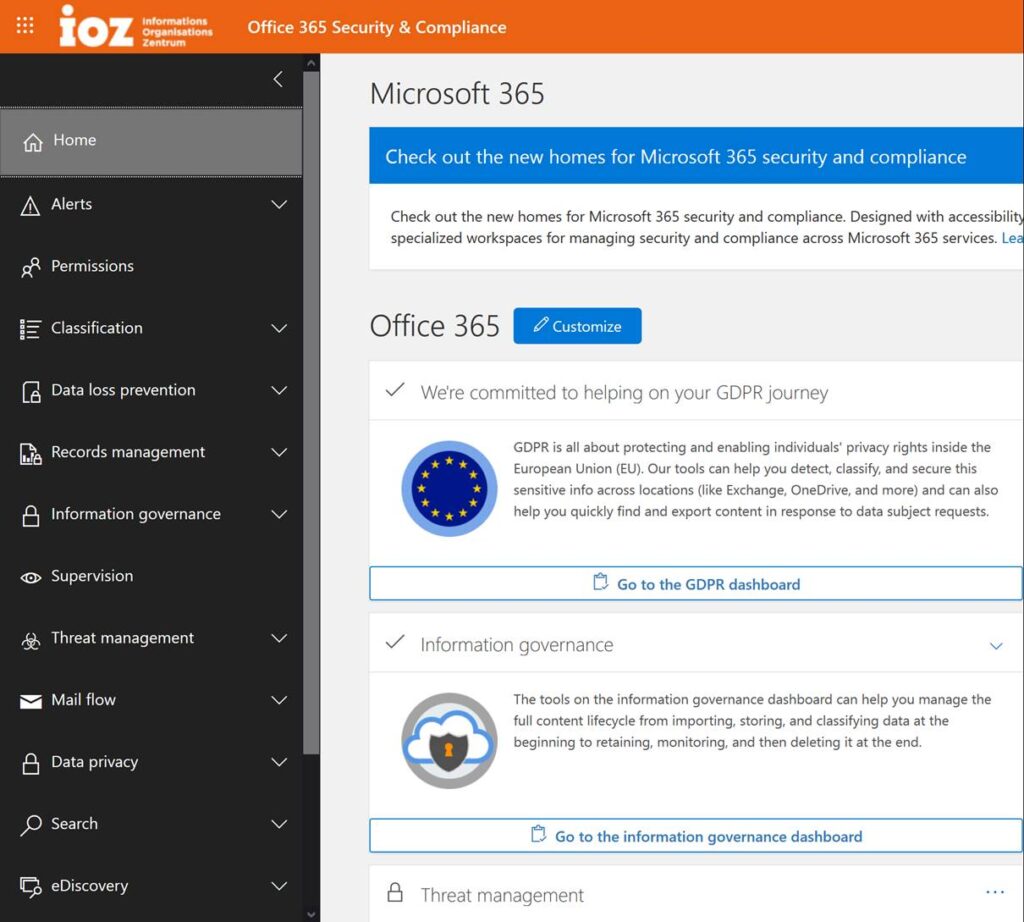

Das Security & Compliance Center

Während «externe Angriffe» zum Ziel haben, Unberechtigten den Zugang zu Daten zu verschaffen, handelt es sich bei «internen Angriffen» oft gar nicht um «Angriffe» als Solches, sondern um den nicht sachgemässen oder missbräuchlichen Umgang mit Daten. Mit den Möglichkeiten des Security & Compliance Centers kann gewährleistet werden, dass Daten vor Missbrauch, wie unberechtigter Weiterverbreitung oder Löschung, geschützt werden.

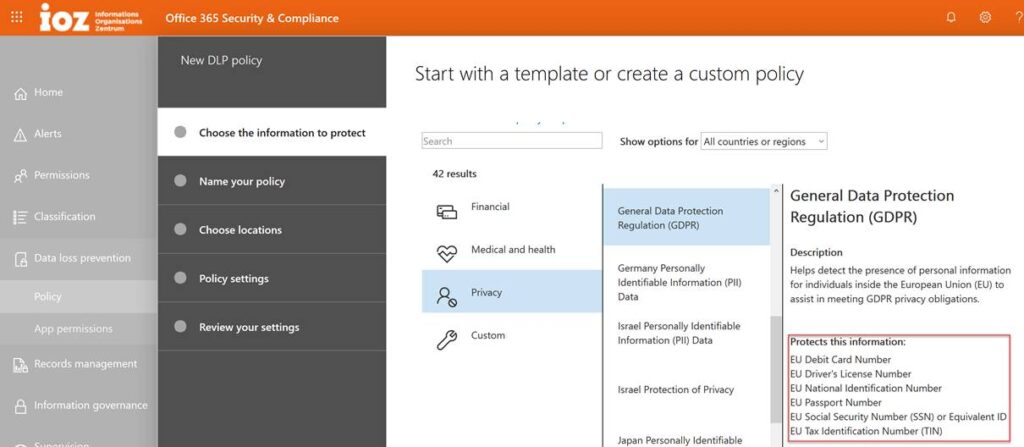

Daten vor Verlust schützen: DLP (Data Loss Prevention)

«Data Loss Prevention» bezeichnet Massnahmen zum Schutz vor Datenverlust. Unter Microsoft 365 wird dies mit DLP-Policies sichergestellt. Microsoft stellt hier bereits Templates zur Verfügung, welche helfen, den Schutz sensibler Daten sicherzustellen. Schützenswerte Daten können beispielsweise, gemäss der «General Data Protection Regulation» (GDPR) der EU, persönliche Informationen, Ausweisnummern oder Kreditkartendaten sein.

Diese Templates sind auf Richtlinien und Regeln aufgebaut, welche wiederum eine Kombination von Bedingungen und Aktionen darstellen. Nach der Aktivierung arbeiten diese autonom und schlagen automatisch Alarm, wenn eine Datenschutzverletzung vorliegt.

Wie erstelle ich eine DLP-Policy?

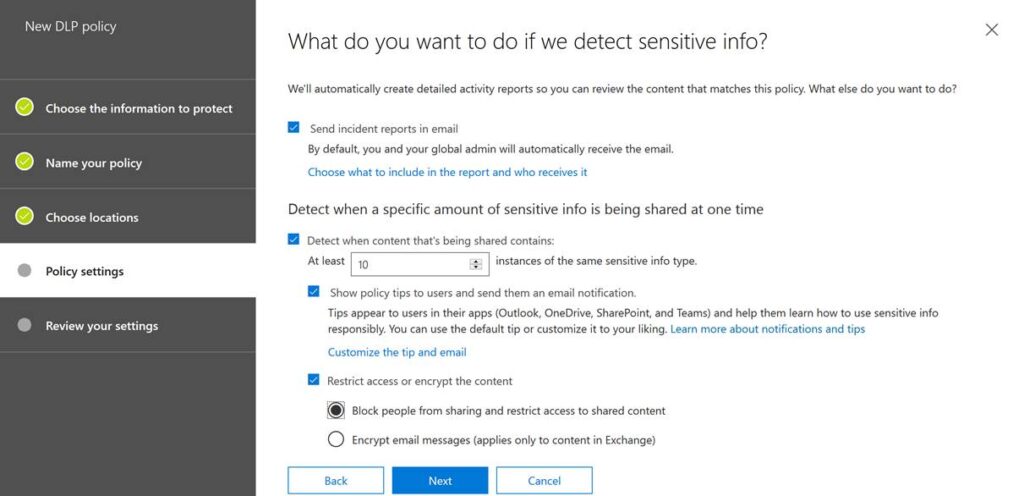

Um eine DLP Policy zu erstellen, geht man im Security & Compliance Center auf «Data Loss Prevention» und wählt «Create a policy» aus. Nun hat man die Möglichkeit, aus dem Template-Katalog auszuwählen oder eigene Erkennungsmuster für schützenswerte Daten festzulegen.

Als Beispiel wird eine GDPR-Policy eingerichtet. Zuerst wird im Tab «Privacy» nach dem zutreffenden Template gesucht und anhand der Informationen, welche Daten geschützt werden, ausgewählt.

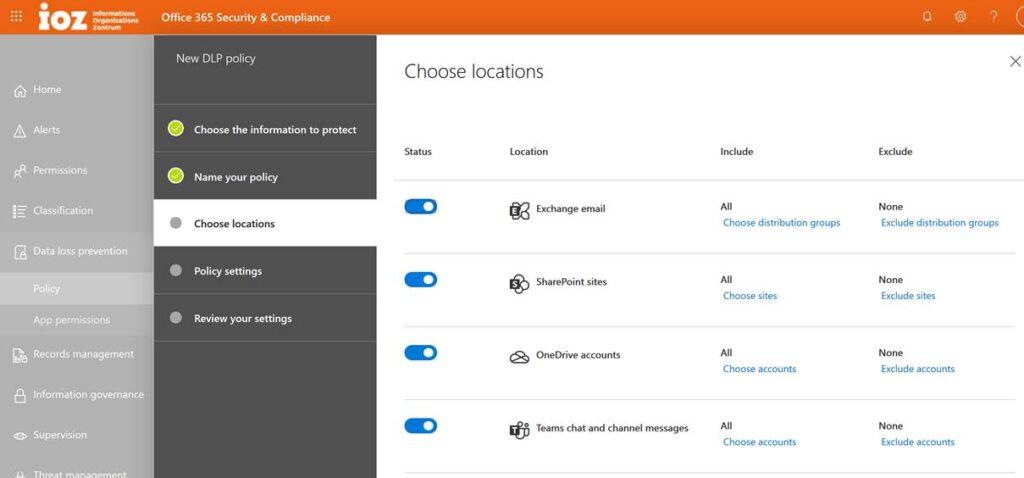

Als nächstes wird ein Name für die Policy festgelegt und ausgewählt, auf welchen Plattformen die Policy aktiv sein soll.

Abschliessend wird festgelegt, wie bei einer entdeckten Policy-Verletzung vorgegangen werden soll.

Hier können Empfänger festgelegt werden, welche per Email informiert werden, sobald eine DLP-Policy Alarm schlägt. Ausserdem kann eingeschränkt werden, ab wievielen Datensätzen Alarm geschlagen werden soll. Es könnte ja sein, dass eine Ausweis-Nummer zwecks einer Auslandreise versendet werden muss. Hier kann man eine Toleranzgrenze einstellen.

Es bietet sich sogar die Möglichkeit, Benutzern schon beim Schreiben von Mails oder Dokumenten Informations-Popups anzuzeigen, welche davor warnen, dass eine Policy-Verletzung begangen wird.

Schutz vor versehentlicher Datenlöschung in OneDrive, SharePoint oder Teams mit «Retention Policies»

Mit «Retention Policies» kann verhindert werden, dass Inhalte von OneDrive, SharePoint oder Teams versehentlich dauerhaft gelöscht werden. Sie können aber auch genutzt werden, um Wildwuchs zu verhindern, indem weniger wichtige Inhalte automatisch gelöscht werden.

Wird eine Retention Policy auf eine SharePoint-site oder ein Team angewandt, dann bleibt der Inhalt an seinem ursprünglichen Ort. User können weiterhin unverändert mit Dokumenten arbeiten. Sobald jedoch Inhalte verändert oder gelöscht werden, wird eine Kopie des Inhalts aufbewahrt, mit dem Stand, den der Inhalt bei der Aktivierung der Policy hatte. Diese Kopie kann von niemandem gelöscht werden.

Bei «Retention Policies» handelt es sich nicht um Backups! Sie helfen nur dabei, einen schützenswerten Stand vor Löschung zu schützen.

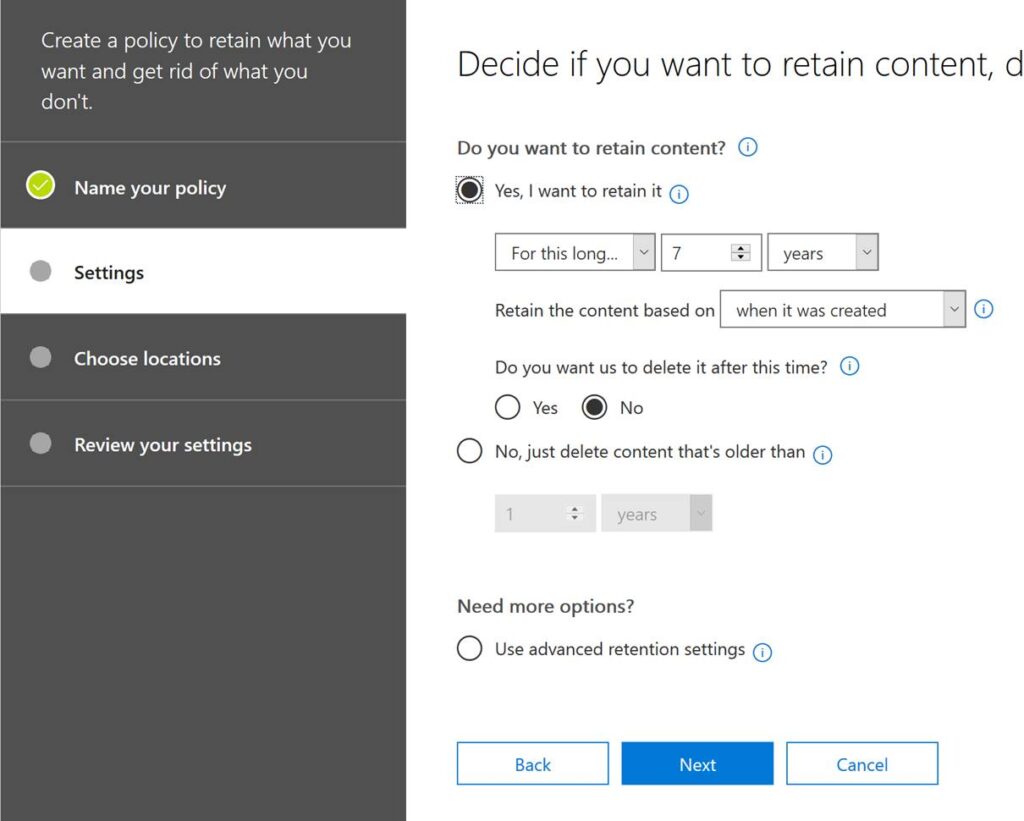

Wie erstelle ich eine «Retention Policy»?

Um eine Retention-Policy zu erstellen, geht man im Security & Compliance Center auf «Information governance» und wählt «Create» aus. Nach dem Festlegen des Namens für die Policy, kann nun angegeben werden, ob der Inhalt, welcher mit dieser Policy belegt wird, aufbewahrt werden soll und für wie lange. Ausserdem kann festgelegt werden, ob der Inhalt nach Ablauf der Aufbewahrungsfrist automatisch gelöscht werden soll.

Mit dieser automatischen Löschung kann Wildwuchs verhindert werden.

Fazit

Die Möglichkeiten für Security & Compliance in Microsoft 365 sind vielseitig und komplex. Jedoch können Unternehmen – egal ob KMU oder Grossbetrieb – bereits mit kleinem Aufwand einen grossen Beitrag zum Datenschutz in der Cloud leisten, in dem sie die Multifaktor-Authentifizierung aktivieren.

Die gezeigten Lösungen bilden jedoch lediglich einen Bruchteil der Möglichkeiten, die von Microsoft angeboten werden. Auch komplexe Datenschutzrichtlinien, Legal Holds, Nachverfolgen von Useraktivitäten oder der Schutz von Arbeitsgeräten kann mit den Lösungen von Microsoft 365 umgesetzt werden.

Angesichts der steigenden Wichtigkeit der IT-Sicherheit müssen sich Unternehmen zwingend die Frage stellen, ob und welche Sicherheitsmassnahmen umgesetzt wurden und diese regelmässig prüfen und gegebenenfalls aktualisieren.

Pingback: Productivity News vom 01.02.2021: SharePoint Syntex